Wi-Fi Authentication service

ระบบการยืนยันตัวตนเข้าใช้งานเครือข่ายไร้สายแบบปลอดภัย(WPA/WPA2 Enterprise) ด้วยบัญชีผู้ใช้แบบรวมศูนย์บน Microsoft Windows Server Active Directory พร้อมทั้งการลงทะเบียนหมายเลข MAC Address แบบอัตโนมัติ: กรณีศึกษามหาวิทยาลัยเชียงใหม่ เวอร์ชันปรับปรุง 2558

ความเป็นมา

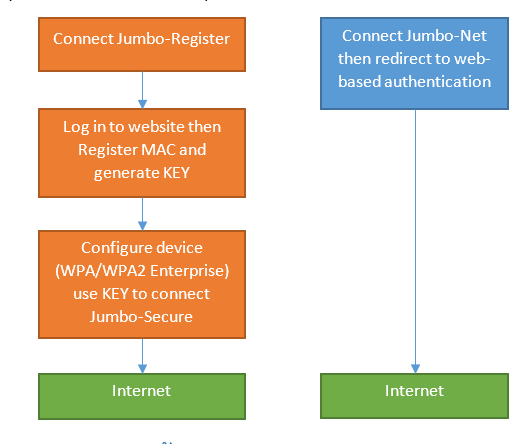

มหาวิทยาลัยเชียงใหม่ได้ทำการให้บริการเครือข่ายไร้สายในชื่อ Jumbo-Net โดยแต่เดิมให้บริการชื่อจุดเชื่อมต่อ 3 จุดคือ Jumbo-Net, Jumbo-Secure และ Jumbo-Register ซึ่ง Jumbo-Register ใช้ในการลงทะเบียนอุปกรณ์เพื่อใช้งาน Jumbo-Secure ซึ่งใช้ระบบรักษาความปลอดภัยแบบ WPA/WPA2 Enterprise เพื่อสร้าง key และลงทะเบียน MAC Address ส่วน Jumbo-Net เป็นแบบเปิดและเข้าใช้งานด้วยการยืนยันตัวตนผ่านหน้าเว็บ(Web-based Authentication) ซึ่งไม่ค่อยมีความปลอดภัย

ปัญหาและแนวทางแก้ไข

เนื่องจากมหาวิทยาลัยเป็นสถานที่เปิดมีบุคคลทั่วไปเข้าออกเป็นจำนวนมากและในยุคที่ทุกคนต้องการการเชื่อมต่ออินเทอร์เน็ตตลอดเวลาผ่านโทรศัพท์มือถือและอุปกรณ์ต่างๆ การใช้งานแบบ web-based authentication จึงไม่เหมาะสม และเกิดปัญหาคือ

- อุปกรณ์จำนวนมากรวมถึงบุคคลภายนอกที่เข้ามาภายในมหาวิทยาลัย ได้ทำการ associate เข้ากับ SSID แต่ไม่ได้ทำการยืนยันตัวตน ทำให้อุปกรณ์เครือข่ายไร้สายต้องรับภาระงานเพิ่มขึ้นกระทบผู้ใช้ภายใน รวมถึงมีความเสียงด้านความปลอดภัยเนื่องจากไม่ได้เข้ารหัสสัญญาณ

- อุปกรณ์ที่ต้องการเชื่อมต่ออินเทอร์เน็ตประเภทโทรศัพท์มือถือหรือแท็บเล็ตไม่สะดวกต่อการเชื่อมต่อแบบ web-based authentication เหมาะกับ WPA มากกกว่า ระบบเดิมสามารถลงทะเบียน MAC address เพื่อใช้งานได้แค่อุปกรณ์เดียวซึ่งผู้ใช้มีอุปกรณ์หลายอุปกรณ์ที่ต้องการเชื่อมต่ออินเทอร์เน็ตอยู่ตลอดเวลา

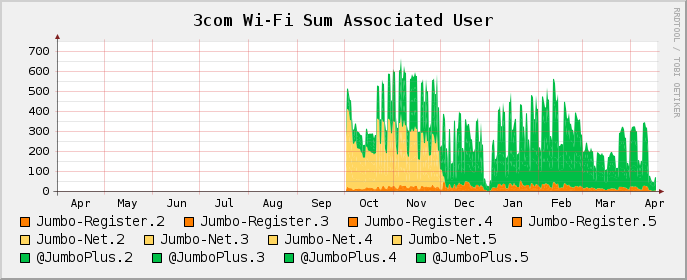

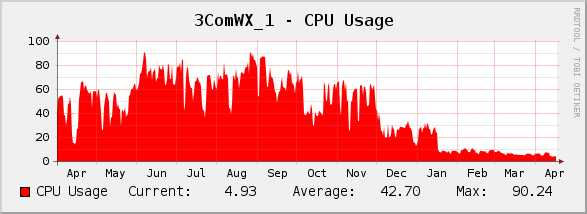

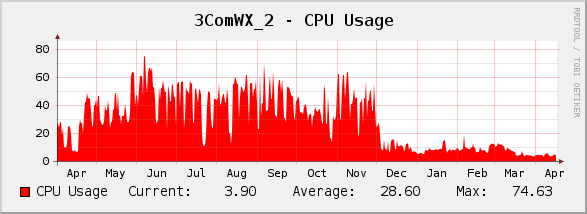

จึงมีแนวคิดยกเลิกการให้บริการแบบ web-based authentication และเพื่อให้ง่ายต่อการบริหารจัดการและประสบการณ์การใช้งานของผู้ใช้ที่ดีขึ้นจึงจำเป็นต้องให้ผู้ใช้บริการแบบ WPA ทั้งหมดและยืนยันตัวตนด้วยบัญชีผู้ใช้ CMU IT Account ซึ่งเป็นอีเมลของมหาวิทยาลัยฯ เพื่อให้เกิดเป็น Centralized Authentication ที่ใช้บัญชีเดียวกันกับทุกบริการ และสามารถควบคุมจำนวนอุปกรณ์ของผู้ใช้ได้จึงได้มีการเปลี่ยนแปลงการให้บริการโดยยกเลิก SSID Jumbo-Net เดิมที่เป็น web-based authentication และเปลี่ยนชื่อ SSID Jumbo-Secure มาเป็น @JumboPlus ซึ่งเป็น WPA-Enterprise และปรับปรุงเว็บไซต์ https://jumbo.cmu.ac.th ให้รองรับการลงทะเบียน MAC address โดยผู้ใช้งานสามารถลงทะเบียนใช้งานได้สูงสุด 5 อุปกรณ์หลังจากเปลี่ยนมาใช้งาน @JumboPlus และปิด Jumbo-Net ไปเมื่อต้นเดือนธันวาคม 2556 จะเห็นว่าภาระงานของหน่วยประมวลผลอุปกรณ์ควบคุมการทำงานเครือข่ายไร้สายลดลง

แต่การปิดระบบ web-based authentication ซึ่งผู้ใช้คุ้นเคย จะต้องเตรียมคู่มือไว้ให้พร้อมเนื่องจาก WPA นั้นต้องมีการตั้งค่าที่อุปกรณ์ก่อนในครั้งแรกซึ่งคู่มือและเครื่องมือในการช่วยตั้งค่าบนอุปกรณ์ต่างๆ ในระบบปฏิบัติต่างเช่น iOS, Android, Windows Phone, Windows XP, Windows Vista, Windows 7 , Windows 8 , OSX, Black Berry OS ก็ต้องเผยแพร่บนเว็บไซต์ให้ครบถ้วน

ปรับปรุง 2558

การแก้ปัญหาจาก web authentication มาเป็น WPA-Enterprise นั้นได้เกิดปัญหาเกี่ยวกับการใช้งานเพิ่มขึ้นมานั่นก็คือผู้ใช้งานต้องเข้าสู่ระบบทางเว็บไซต์เพื่อลงทะเบียน mac address ก่อน ซึ่งผู้ใช้ส่วนจะเกิดความสับสนไม่รู้ว่า mac address คืออะไร ทำให้ใช้งานไม่ได้ จึงต้องทำการปรับปรุงให้ระบบลงทะเบียน mac address ให้ผู้ใช้โดยอัตโนมัติและผู้ใช้สามารถเข้าสู่ระบบเพื่อลบอุปกรณ์เดิมออกเมื่อจำนวนอุปกรณ์ครบกำหนดและต้องการใช้อุปกรณ์ใหม่

บัญชีผู้ใช้ไอทีมหาวิทยาลัยเชียงใหม่(CMU IT Account)

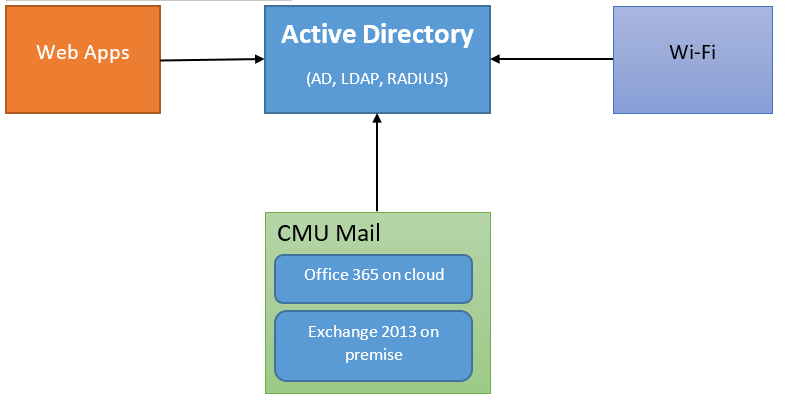

มหาวิทยาลัยเชียงใหม่ได้ใช้ Microsoft Windows Active Directory ในการจัดเก็บบัญชีผู้ใช้ซึ่งเป็นบัญชีเดียวกันกับอีเมลของบุคลากรและนักศึกษา การยืนยันตัวตนบนระบบเครือข่ายไร้สายก็ใช้บัญชี CMU IT Account โดย CMU IT Account จะมีเว็บไซต์ https://account.cmu.ac.th เป็นทั้ง Front-End สำหรับผู้ใช้ในการสร้างและจัดการบัญชี และ Back-End สำหรับผู้ดูแลระบบในการจัดการบัญชี บัญชีที่ถูกสร้างขึ้นจะได้รับกล่องข้อความอีเมลโดยอัตโนมัติ

ทดลองปฏิบัติการตั้งค่า freeradius เพื่อให้ตรวจสอบและลงทะเบียน mac address ให้ผู้ใช้โดยอัตโนมัติรวมถึงยืนยันตัวตนผู้ใช้กับบัญชีบน Active Directory และการจัดการอุปกรณ์

ระบบปฏิบัติการ

- Active Directory ใช้ Microsoft Windows Server 2012 R2

- Network Policy and Access Server ใช้ Microsoft Windows Server 2012 R2

- feeradius ใช้ Ubuntu 14.04LTS

การเชื่อมต่อ

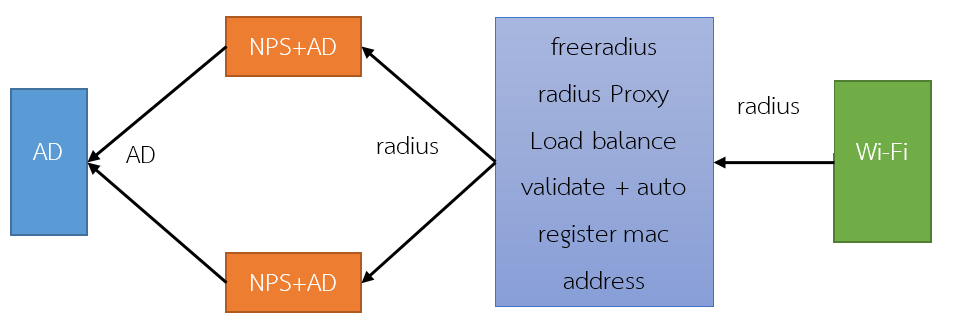

หลักการทำงาน

- เครื่อง NPS เชื่อมต่อเข้ากับ AD เพื่อใช้งานบริการยืนยันตัวตนกับบัญชีบน AD ควรติดตั้ง AD บนเครื่องเดียวกันกับ NPS เพื่อลดข้อมูลจราจรผ่านเครือข่าย

- ตั้งค่า RADIUS Proxy ให้ตรวจสอบฐานข้อมูล MAC Address และลงทะเบียน MAC Address ของผู้ใช้ก่อนแบ่งภาระงานไปยืนยันตัวตนที่ NPS ผ่าน protocol radius

- ตั้งค่า Wi-Fi Controller หรือ Wi-Fi Access point ให้มายืนยันตัวตนที่ RADIUS Proxy

ตั้งค่า Network Access Policy Service สำหรับการยืนยันตัวตนผ่าน protocol radius ด้วยบัญชีบน Active Directory

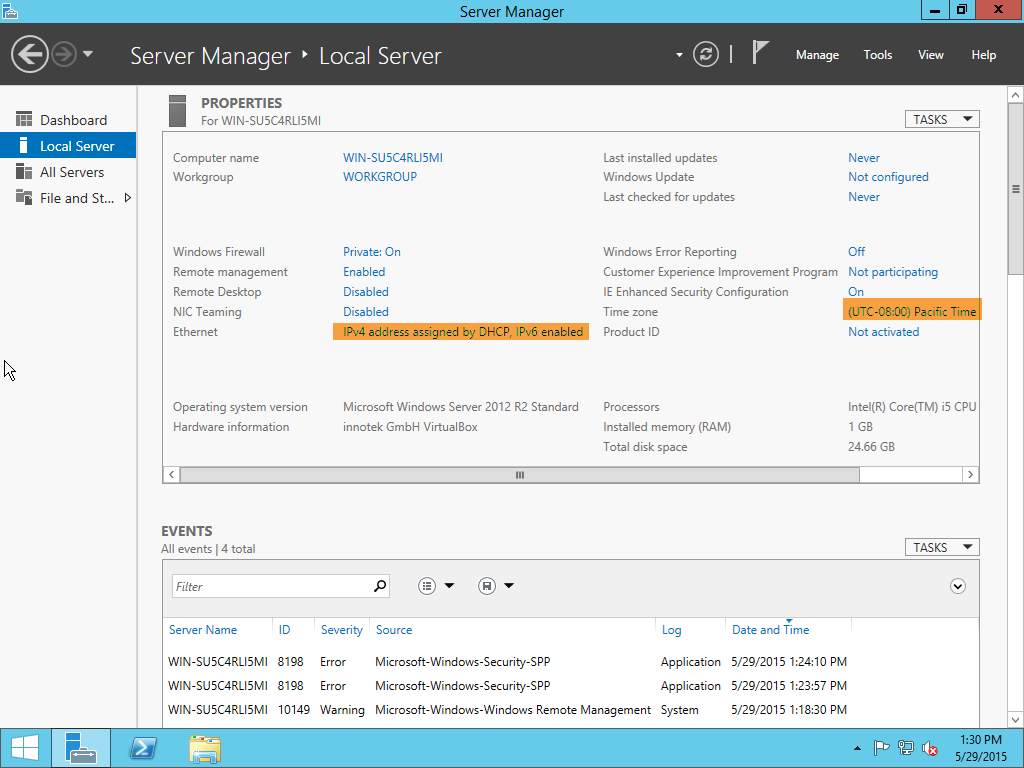

- หลังจาก Sign In เข้าสู่ Windows Server แล้วให้ทำการตั้งค่าทั่วไป เช่น ip address, time zone โดย ip ของ dns server ให้ระบุเป็น ip address ของเครื่อง Active Directory

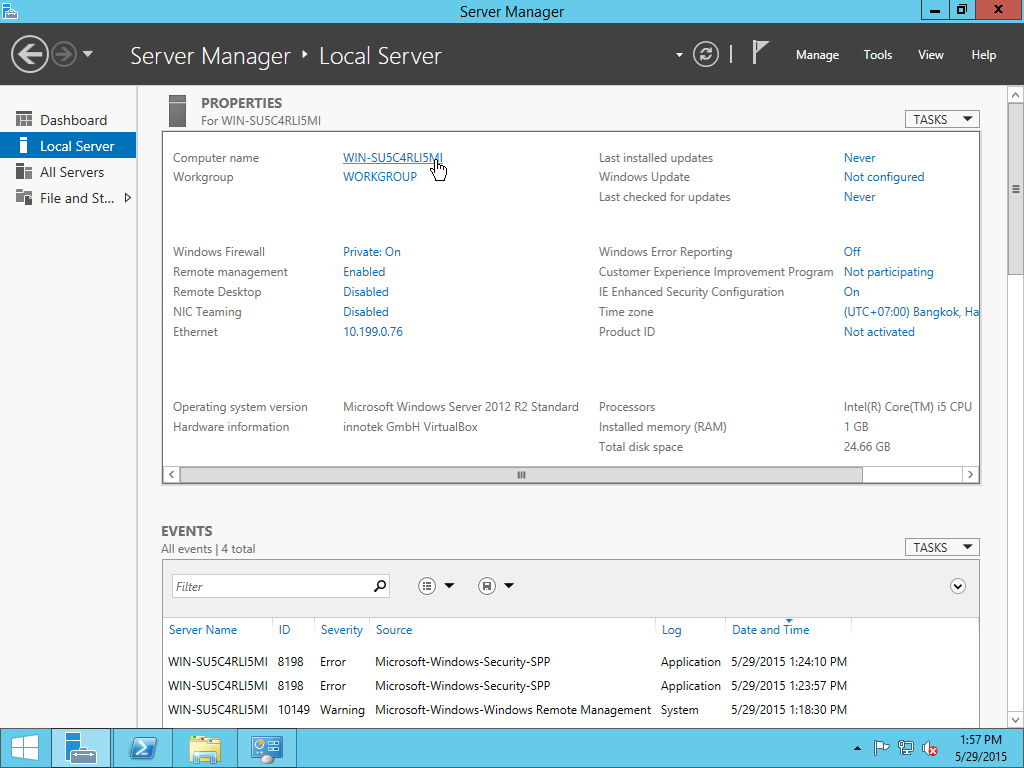

- ตั้งค่าเครื่อง NPS ให้ join domain โดยไปที่ Server Manager -> Local Server คลิกที่ชื่อของเครื่อง

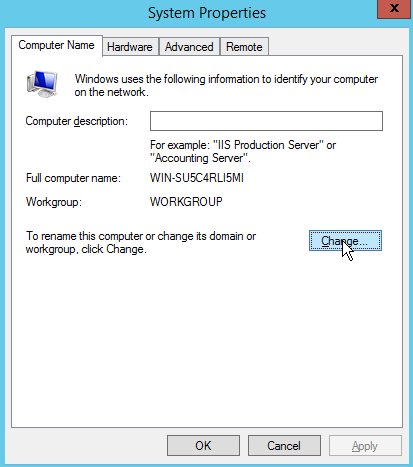

จะพบ dialog System Properties กด Change

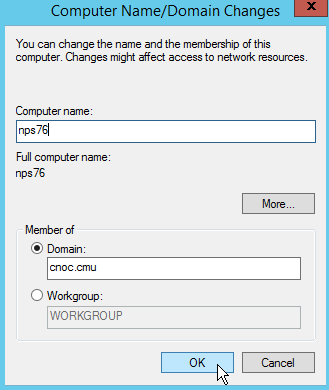

ระบุชื่อเครื่องและโดเมนจากนั้นกด OK และระบุ username/password ของ Domain Administrator กด OK และ Close ระบบจะให้ restart ให้ restart server

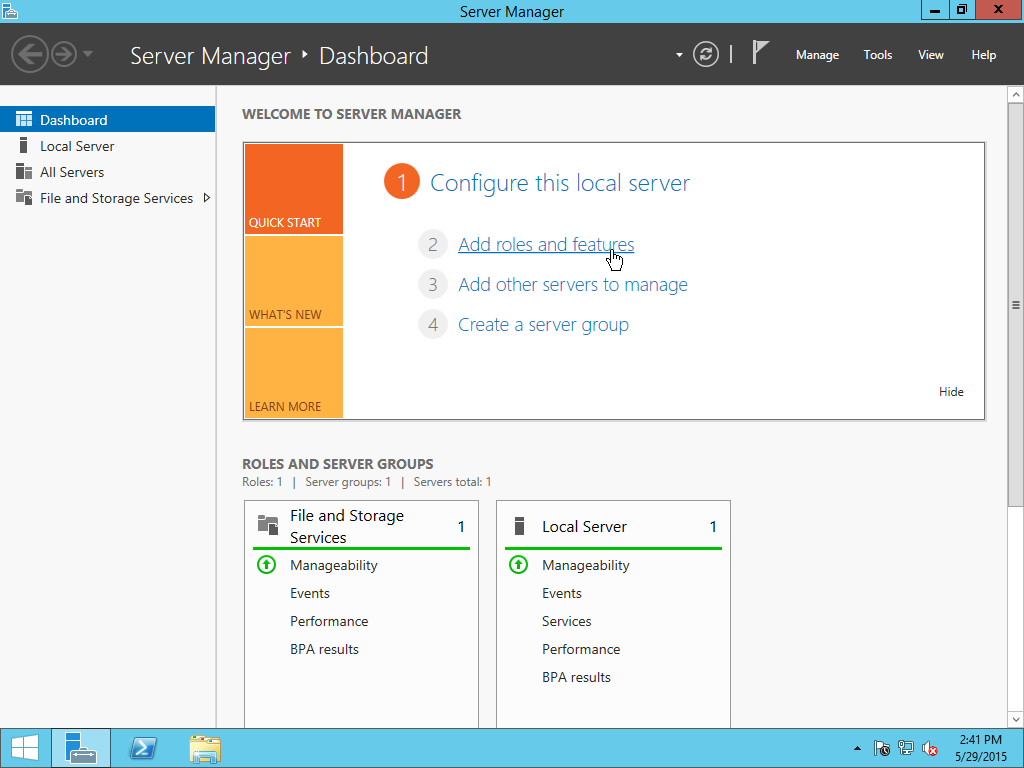

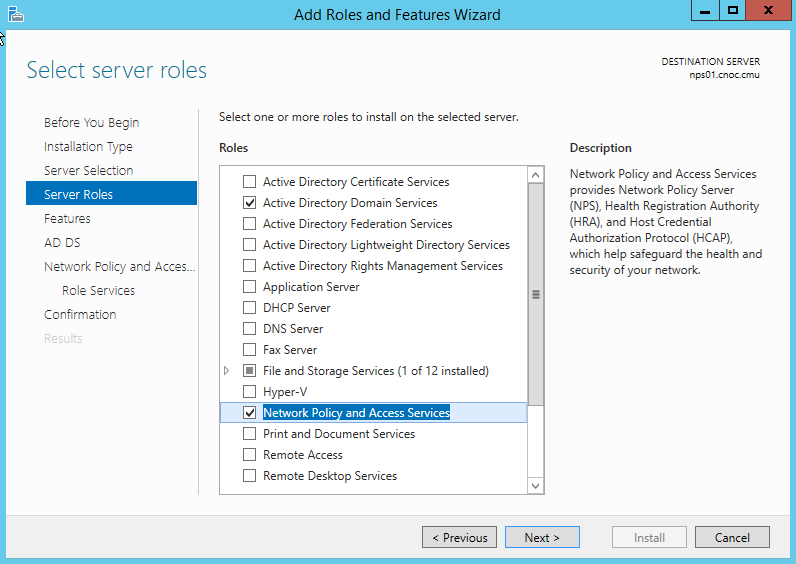

- Sign In server ด้วย Domain Administrator จากนั้นทำการเพิ่ม Role Active Directory และ NPS โดยไปที่ Server Manager -> Add roles and features

จากนั้นกด Next 3 ครั้ง เลือก Active Directory Domain Services แล้วกด Add Features เลือก Network Policy and Access Services แล้วกด Add Features แล้วกด Next 4 ครั้งแล้วกด Install

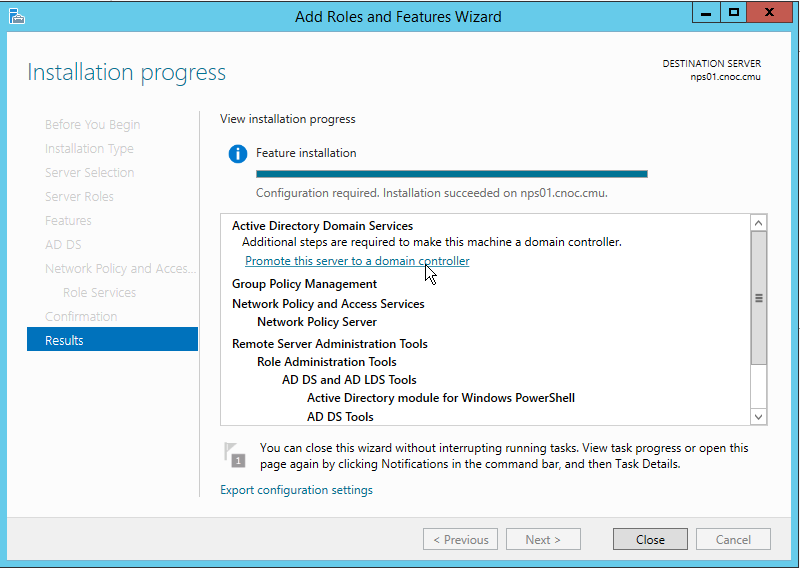

- เมื่อติดตั้งเสร็จให้คลิก Promote this server to a domain controller

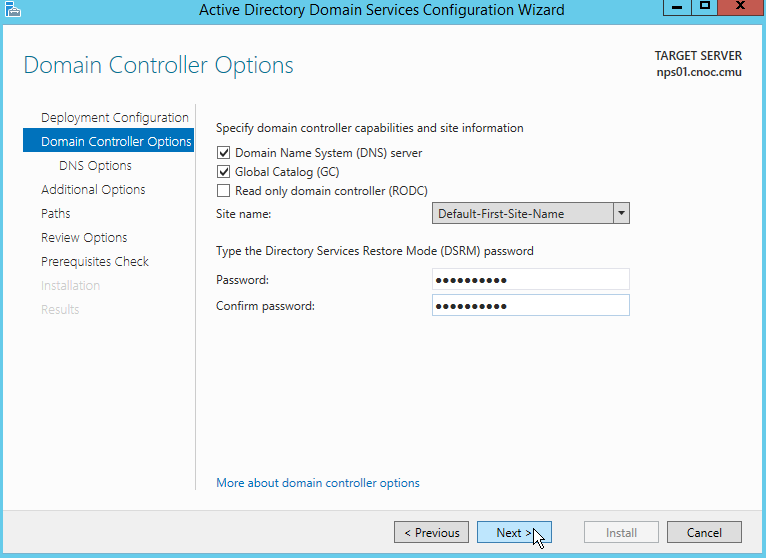

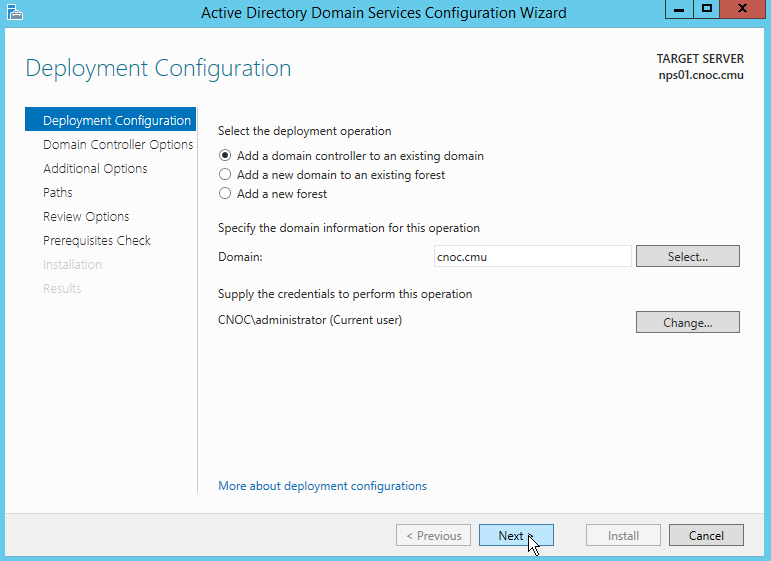

- จะเข้าสู่ขั้นตอนการสร้าง domain controller เลือก Add a domain controller to an existing domain ให้ Domain เป็น cnon.cmu จากนั้นกด Next

- ระบุรหัสผ่านสำหรับการกู้คืน Directory Service และใช้งานค่าปริยาย โดยติดตั้ง DNS server และทำ domain controller นี้ให้เป็น Global Catalog จากนั้นกด Next 5 ครั้งแล้วกด Install และ restart เครื่องหลังจากติดตั้งเสร็จ